摘要

随着凭据填充、暴力破解和合规要求不断加剧,企业迫切需要更现代、更高效的密码管理方法。本文将介绍如何在 Active Directory (AD) 中配置和优化密码策略,结合 NIST 最新指南与 Lepide 的实时审计能力,帮助组织减少账户被攻破的风险,提升合规水平,并在提升用户体验的同时大幅降低安全事件成本。

传统的老式密码策略(例如频繁更改密码和复杂度要求)已不再适用。根据 NIST SP 800-63B 等最新指南,更推荐采用更友好、以用户为中心的策略,包括使用更长的口令短语、维护已泄露密码清单,以及更智能地决定用户需要更改密码的时机。

在大多数企业环境中,Active Directory (AD) 是管理用户身份和访问权限的核心系统。为了保障 Windows 网络的安全,域内所有用户必须使用强密码。根据 Lepide 发布的《Active Directory 安全态势报告》,强密码与多因素认证(MFA)的结合,不仅能显著增强安全性,还能有效防御凭据填充攻击和暴力破解攻击。本文将详细介绍如何在 Active Directory 中配置密码策略,并建立符合现代标准的密码安全实践。

一、如何确保密码策略有效执行?

在 Windows 域环境中,Active Directory 密码策略定义了用户如何创建和管理密码。以下为关键策略和最佳实践:

- 强制密码长度

当前业界不再强调复杂度规则或强制的定期过期,而是鼓励使用长而独特的口令短语,并结合已泄露密码过滤机制。

- 指南建议:最少 8 个字符可接受,但推荐设置为至少 12 个字符,最大可支持 64 个字符,允许空格和 Unicode,以兼顾安全性与可用性。

- 建立健全的 AD 密码策略,不仅有助于保护敏感数据,还能满足合规性要求。

- 默认域密码策略

管理员可通过组策略管理控制台(GPMC)修改默认域策略(Default Domain Policy)的密码策略选项,以符合最新标准。

- 设置建议:最少 12 位长度、取消复杂度要求、启用密码历史记录、添加账户锁定策略(如 10 次失败登录后锁定 30 分钟)。

- 这种做法不仅提升安全性,还改善用户体验,使密码强度不再是“机械复杂度”,而是实际有效的防护。

- Lepide 报告指出,43% 的组织经常发生账户锁定问题,导致明显的停机时间和管理负担,而合理优化策略可有效缓解此类问题。

- 应用细粒度策略(FGPP)

细粒度密码策略(Fine-Grained Password Policy, FGPP)允许针对特定用户或组(如管理员或服务账户)实施差异化规则。这类账户通常权限更高,风险更大。

- FGPP 可以通过 PowerShell 或 AD 管理中心配置。

- 建议对高风险账户设置更严格的密码要求,降低关键账户被攻破后影响全局的风险。

- FGPP 提供了更灵活的控制方式,可将最大风险账户与普通账户区分开来。

- 密码过期策略

意外触发密码过期往往会导致大量服务台请求,影响生产力。

- 最佳实践:在密码即将过期前几天向用户发送通知,避免突然中断工作。

- 如果组织政策允许,可以将过期周期设为一年,并与风险事件挂钩。

- 此外,长期未更改密码的账户也可作为判断休眠账户或高风险账户的重要线索。

- 持续维护与监控

密码策略需要定期检查与审计,以发现过时或错误配置。特别是服务账户的密码,应定期更换。

- 仅依赖密码策略并不足以完全防御 AD 风险,还必须辅以持续的日志收集与审计。

- 应自动化日志收集与分析,并配置增强型审计策略,重点关注特权提升、策略变更和账户变动等事件。

- 这些数据应整合进安全事件与信息管理系统(SIEM),用于趋势分析、合规验证和安全态势改进。

- 多因素认证 (MFA) 强化

在现代环境中,仅依赖密码已远远不够。MFA 应视为必选项,它通过要求额外的验证要素,使攻击者即使掌握密码也难以登录。

- 对于涉及敏感或个人身份信息的账户,MFA 尤为重要。

- 所有与密码相关的事件和潜在泄露信息,应直接接入 SIEM 系统,结合告警与审计功能,确保安全团队能第一时间响应。

二、如何在 Active Directory 中配置密码策略?

Active Directory 的密码策略可以通过 组策略管理控制台(GPMC) 和 细粒度密码策略(Fine-Grained Password Policy, FGPP) 来进行配置。

如果希望在整个域范围内统一应用密码策略,可以直接使用默认的 Default Domain Policy GPO。 若组织中存在不同的安全需求(例如针对管理员或特权账户),则可在 Windows Server 2008 及更高版本中使用 FGPP 为特定用户或组单独定义密码规则(可选)。

使用 GPMC 配置默认域密码策略

- 打开组策略管理控制台(GPMC):按下 Win + R,输入

gpmc.msc并回车。 - 导航至:Forest > Domains > Your Domain

- 右键点击 Default Domain Policy > Edit

- 路径:Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies > Password Policy

- 修改完成后,运行

gpupdate /force使策略立即生效。

域范围密码策略关键设置

- Enforce Password History(强制密码历史):通过记录过去若干次使用过的密码,防止重复使用。

- Maximum Password Age(最大密码使用期限):规定密码最长使用时间,超期后必须更换。

- Minimum Password Age(最小密码使用期限):要求密码至少使用一段时间后才能更改,防止用户反复修改绕过历史限制。

- Minimum Password Length(最小密码长度):规定密码必须包含的最少字符数。

- Complexity Requirements(复杂度要求):要求密码包含大小写字母、数字和特殊字符,并禁止包含用户名元素。

为特定用户/组配置细粒度密码策略(FGPP,可选)

- 打开 Active Directory 管理中心(ADAC),进入 System > Password Settings Container

- 右键选择 新建 > Password Settings

- 定义密码及账户锁定规则

- 在 Direct Applies To 中将策略应用到特定用户或全局安全组

FGPP 允许为不同的用户群体应用差异化的密码策略,特别适合管理员账户、服务账户等高风险对象。

Lepide 如何帮助保护 Active Directory

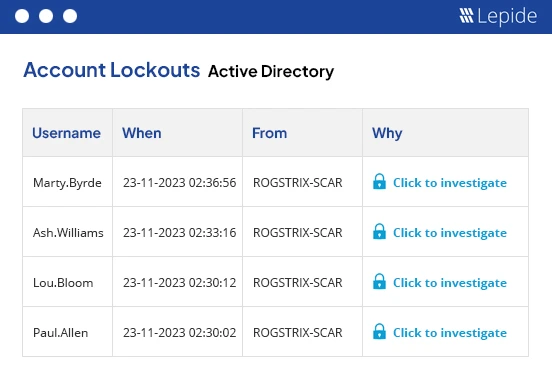

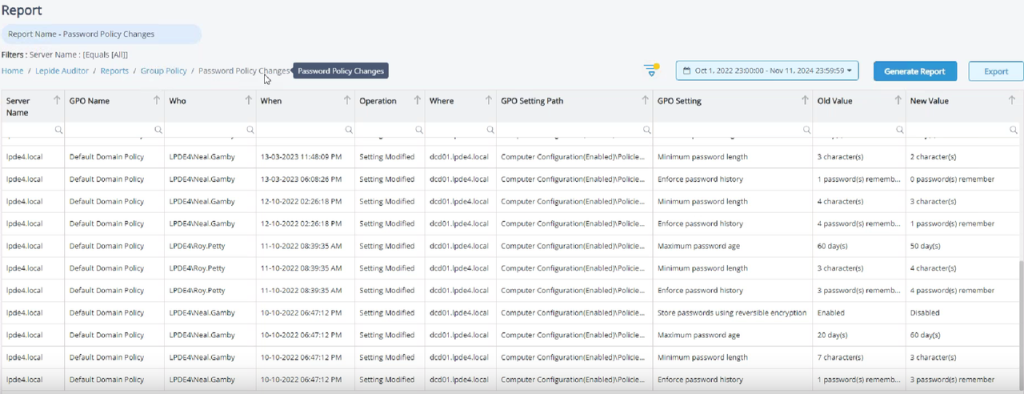

原生工具只能提供有限的日志和策略管理,而 Lepide Active Directory Auditor 提供了更深入、实时的审计能力:

- 捕获所有 对象、权限、登录、锁定、组策略配置 的变更,完整记录“谁在何时何地做了什么”。

- 提供集中化管理控制台,并对关键事件(如密码重置、账户锁定、多次登录失败)发送即时告警。

- 支持基于阈值的告警配置,自动识别异常模式。

- 预置可定制的合规报表、登录历史、锁定调查工具,帮助管理员检测暴力破解攻击、满足合规要求,并快速回滚不必要的变更。

通过 Lepide,管理员不仅能简化 AD 监控流程,还能在威胁发生时迅速采取行动,从而显著提升安全性与合规性。

保障账户安全的关键措施

有效的密码策略是保护企业数字资产的基石。将密码策略与整体安全措施结合起来,并进行持续监督,可以显著降低安全事件发生的概率。

可采取的措施包括:

- 区分特权账户与普通账户,应用差异化密码策略

- 阻断攻击于源头,减少凭据泄露风险

- 逐步采用现代 无密码认证 基础设施

- 持续监控与审计 AD 环境,发现并阻止可疑行为

这些举措将极大提升企业的安全防护与合规水平。

常见问题解答(FAQs)

Q1. Active Directory 中能为服务账户设置密码策略吗?

可以。为了避免服务中断,可为服务账户配置更灵活的策略。管理员可通过组策略或 FGPP 为特定账户单独配置。

Q2. 什么是细粒度密码策略(FGPP)?

FGPP 允许在同一域中针对不同用户或组设置不同的密码策略,实现更细粒度的控制。

Q3. 一个域中可以有多个密码策略吗?

可以。借助 FGPP,域内可以同时存在多套密码规则,并分别应用于不同对象。

Q4. 如何解决密码策略不生效的问题?

请检查 GPMC 中的策略应用情况,确认策略是否正确链接,并确保用户遵循已设定的策略规则。

.png)