摘要

第三方组件漏洞已成“隐形的高危安全漏洞”,SCA(软件组成分析)的重要性日渐提升。作为守护软件供应链安全的必备利器,Mend SCA 不仅能够提供对第三方组件的洞察,还能提供持续的风险管控和修补建议。

一、罗技1.8T数据泄露,第三方组件成缺口

11月14日,罗技(Logitech)向美国证券交易委员会(SEC)提交 8-K 表格,正式确认公司遭遇了一起网络安全事件,导致包含部分员工与消费者信息,以及客户和供应商相关的数据泄露,总量达1.8TB。

此次事件由 Clop 勒索组织策划,该组织长期以“挖软件漏洞、偷海量数据、再勒索企业”这一模式著称。今年 7 月,他们就曾借助相关漏洞,对 Oracle E-Business Suite(甲骨文电子商务套件)的用户发动过多轮攻击。此次攻击虽然罗技尚未公布具体的漏洞细节,但是从技术特征分析,大概率是利用了新的电子商务套件0Day漏洞(编号CVE-2025-61882)

二、第三方漏洞:隐形的高危安全黑洞

1、MOVEit Transfer 事件:

2023 年,Clop 组织利用 MOVEit 文件传输软件的零日漏洞(CVE-2023-34362),对全球成千上万家使用该产品的机构发起攻击。受害者很多甚至并未直接采购 MOVEit,而是通过供应链、服务商“被波及”,最终导致数千万用户数据泄露,被称为史上影响范围最大的供应链数据泄露之一。

2、Fortra GoAnywhere MFT 攻击事件:

2023 年,Fortra 的 GoAnywhere MFT 安全文件传输产品被披露存在预认证命令注入 0day 漏洞(CVE-2023-0669)。尽管厂商很快发布补丁,但不少企业未能及时升级,结果被 Cl0p 勒索团伙批量利用这一第三方组件漏洞实施攻击,声称至少侵入了约 130 家组织并窃取大量敏感数据,成为“第三方传输网关没打补丁导致集中失守”的代表案例。

3、Log4j / Log4Shell 供应链风险:

2021 年底,广泛集成在各类企业 Java 系统和商用软件中的 Apache Log4j 日志组件曝出远程代码执行 0day(CVE-2021-44228),即 Log4Shell。很多组织并不清楚自己哪些系统、哪些第三方产品内嵌了 Log4j,导致大量暴露在互联网上的 VMware Horizon 等服务被攻击者利用该组件漏洞直接打穿,进而在内网横向移动、窃取数据。

针对这一事件,艾体宝曾经通过系列直播进行解读,点击链接即可查看:《直播回顾 | 从Log4j漏洞到AI隐患,艾体宝Mend破解新型供应链威胁》

4、Equifax 数据泄露:

2017 年,Equifax 因使用的 Apache Struts 开源框架存在高危漏洞(CVE-2017-5638)且未及时修补,导致攻击者长时间潜伏并窃取了约 1.47 亿人的敏感个人信息,成为“第三方组件漏洞引发灾难”的经典教科书案例。

三、主动出击:艾体宝Mend(原WhiteSource)解决方案

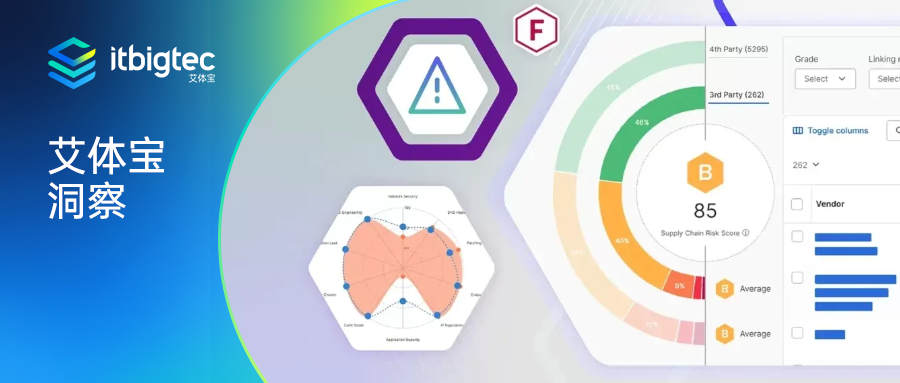

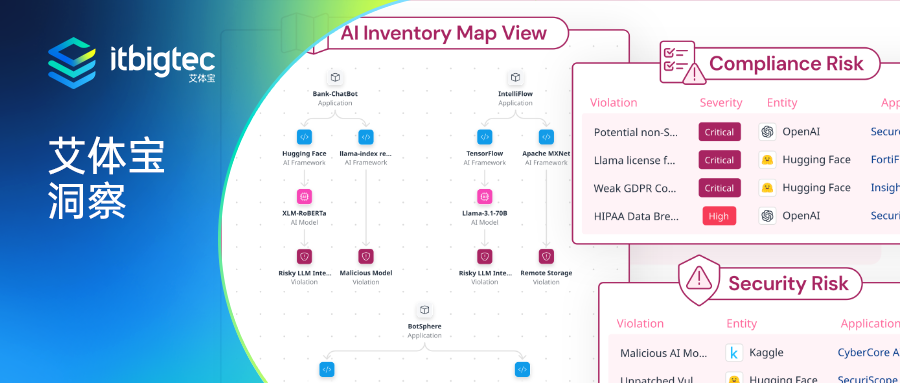

Mend SCA分析能力帮您实现对所有第三方的组件洞察:

- 自动识别你使用的开源组件(含直接依赖、传递依赖)

- 精确锁定漏洞代码所在路径

- 汇总成企业级的依赖资产台账 + SBOM

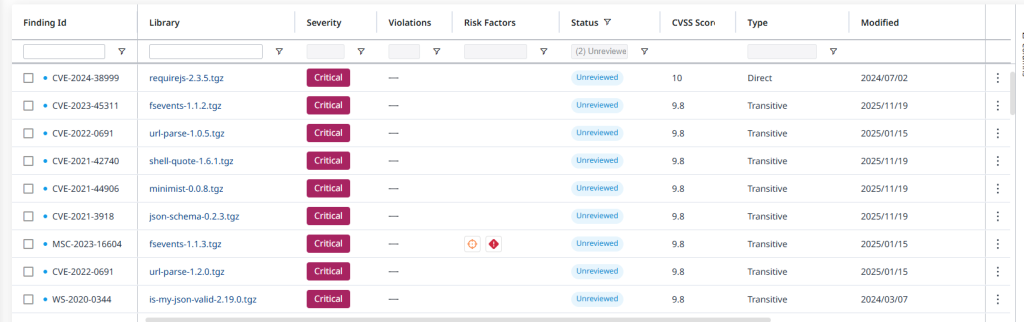

仅仅只有组件的洞察远远不够,Mend为您提供持续漏洞情报对接+风险优先级排序+修补建议:

- 持续匹配最新漏洞情报库(CVE、NVD、厂商公告等)

- 结合漏洞严重度(CVSS)+ 可利用性进行风险优先级别排序

- 给出可升级的安全版本建议

.png)